“3.15”晚會上,黑客現場演示了怎樣攻克人們日常生活中遇到的智能設備,不難想象如今風頭正勁的智能硬件企業正面臨著極大的安全挑戰。

“3.15”曝光智能硬件隱患 禍福難料

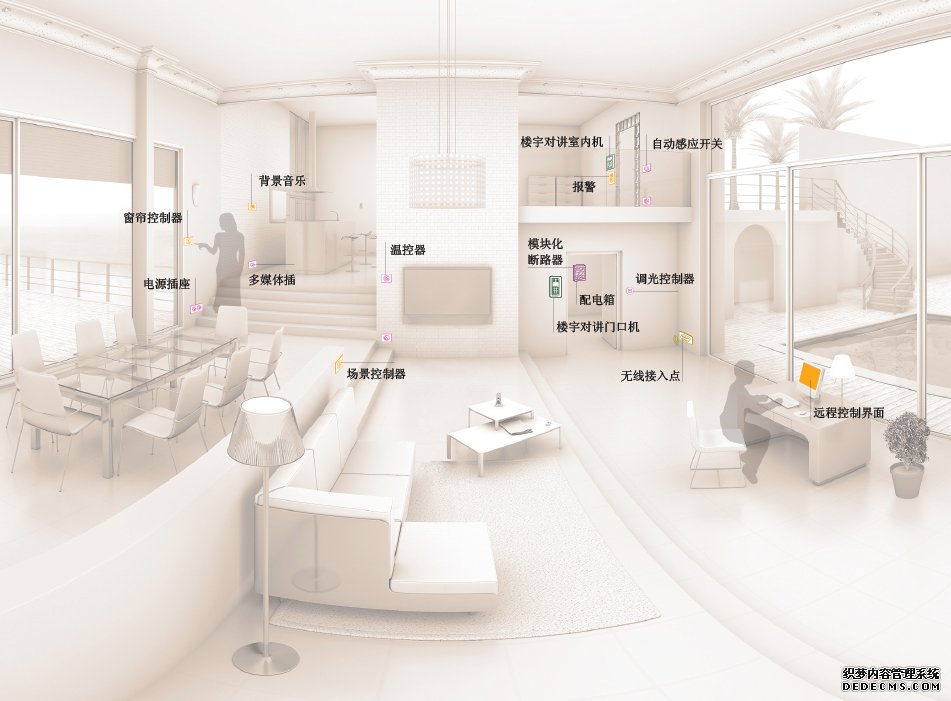

繼去年央視爆出兒童智能手表存在嚴重安全漏洞問題的負面消息之后,今年“3.15”晚會上,黑客又現場演示了怎樣攻克人們日常生活中遇到的方方面面的智能設備,不亞于一部“黑科技”大片。總共涉及6類產品存在的技術漏洞,包括無人機、智能樓宇、智能家居類產品、安防攝像頭、刷卡POS機以及智能汽車,不難想象如今風頭正勁的智能硬件企業正面臨著極大的安全挑戰。

這次曝光也算是給行業大小企業敲了個警鐘,來自國內頂尖的信息安全研究團隊的專家王琦也就此問題發表了看法:“無人機、家用智能設備洗衣機、智能烤箱、攝像頭等都可被完全控制……如果真的被不法分子操縱利用,后果將不堪設想。”

智能硬件的諸多隱患究其根源,并不僅僅是企業的錯,或是技術問題,而是多方面綜合原因:

第一,智能硬件的安全問題客觀來說跟整個行業現狀脫離不了干系:

1.行業標準尚未統一,各大廠家亂用協議、各自為陣,給智能硬件安全問題留下了隱患。

2.很多廠家由于缺乏安全意識,對產品安全加密等技術缺乏,導致產品安全漏洞百出,這些都是造成如今智能硬件普遍缺少安全機制的原因。

第二,智能硬件本身也存在著多方面的安全隱患:

1.信息誤導:身份認證機制薄弱,導致黑客可以通過控制智能門鎖進入室內行盜,而不被主人發現。或者黑客人販更改兒童智能手表的GPS信息,讓家長以為孩子是安全的。

2.物理傷害:黑客入侵智能微波爐、智能廚灶等家用設備,更改產品數據造成火災以及爆炸等直接傷害。

3.隱私泄露:黑客通過入侵智能攝像頭偷看用戶的日常生活,并在網絡上散播不雅視頻等造成人身傷害。

出現問題,追究責任是一方面,但更為重要的是如何避免二次傷害,防患于未然。所以,解決智能硬件的安全問題刻不容緩。

此次曝光事件后,業內一位資深人士關于智能硬件企業該如何規避風險,給出自己的兩點建議:

一、通過對數據傳輸進行加密。產品內置的軟件,幾乎所有的指令從產品端到手機端都是要經過網絡到達服務器實現數據傳輸的,然而大部分公司的產品指令都是沒有經過加密的。這給黑客有機可乘。

二、使用硬件/芯片加密。簡單的來說,硬件加密技術一般指采用AES128位或256位硬件數據加密技術對產品硬件進行加密,具備防止暴力破解、密碼猜測、數據恢復等功能,實現方式有鍵盤式加密、刷卡式加密,指紋式加密等,能充分保護數據安全。

中國智能制造網結語:綜合來看,央視"3.15"的曝光對于智能硬件行業實在福禍難料,智能硬件行業正處于增長爆發期的早期,此次事件雖說有礙企業形象與產品口碑,但卻為智能硬件企業發出了警戒,同時也替智能硬件產品安全站崗把關,敦促行業良性發展。也希望有更多專業人士能夠關注智能硬件行業,多多提出有利行業發展的意見建議。

【延伸閱讀】

由于很多網絡用戶都是平常人,難以自行提高物聯網設備的安全性,這是因為大多數設備不提供安全的操作模式。對此,用戶不妨采納以下建議,確保降低其受到攻擊的風險。

一、在設備賬戶和Wi-Fi網絡上采用獨特的強密碼;(如減少手機漏洞危害,用戶可以使用某些應用程序來加密其手機通話、短信和電子郵件內容,從而保護自己的安全。)

二、更改默認密碼;

三、設置Wi-Fi網絡時,使用安全性更高的加密方法,如WPA2;

四、沒有必要時,關閉或保護物聯網設備的遠程訪問功能;

五、如果可以,請使用有線連接,而不是無線連接;

六、如果可以,將設備連接到獨立的家庭網絡中;

七、購買二手物聯網設備時要十分小心,這是因為這些設備可能已被篡改;

八、研究供應商提供的設備安全保護措施;

九、根據您的需要,修改設備的隱私和安全設置;

十、禁用智能硬件多余的功能;

十一、安裝智能硬件最新更新(“3.15”晚會后,大疆對于央視曝光做出了回應,表示可以通過固件升級解決漏洞問題);

十二、確保像干擾或網絡故障等造成的停機不會導致不安全的安裝狀態;

十三、確認是否要使用智能功能,或者普通設備是否能夠滿足要求。

(審核編輯: 智慧羽毛)

分享